Langsung ke konten utama

Keamanan Komputer #2 Aspek Keamanan Komputer

Aspek Keamanan Komputer

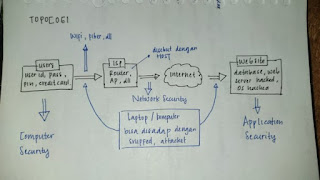

Level Keamanan Informasi

- Network Security, fokus pada jaringan

- Computer Security, fokus pada komputer

- Application Security, fokus pada aplikasi

Keamanan Informasi

Aspek Keamanan Komputer

1. Confidentiality

- Data bersifat rahasia, tidak boleh diakses oleh orang yang tidak berhak.

- Serangan terhadap Confidentiality adalah: Penyadapan, Mengintip, Cracking, Social Engineering

- Perlindungannya berupa proteksi, penerapan kriptografi, pemantauan log, dan lain-lain

2. Integrity

- Data tidak dapat berubah oleh pihak yang tidak berhak.

- Serangan terhadap Integrity adalah: Spoofing, Ransomware, Man-in-the-Middle attack.

- Perlindungannya berupa Message Authentication Code, Hash Function, Digital Signature

3. Availability

- Data / informasi / system harus tersedia Ketika dibutuhkan.

- Serangan terhadap Integrity adalah: Denial of Service, DDoS

- Perlindungannya berupa Redundansi, Filtering, Backup, Business Continuity Planning, Cyberdrill

4. Non-Repudiation

- Aspek yang Tidak dapat menyangkal bahwa (telah melakukan transaksi).

- Serangan terhadap Integrity adalah: Transaksi Palsu, Spoofing, Menghapus Jejak

- Perlindungannya berupa Redundansi, Filtering, Backup, Business Continuity Planning, Cyberdrill

5. Authentication

- Aspek yang meyakinkan keaslian data, sumber data, orang yang mengakses data, server yang digunakan.

- Serangan terhadap Integrity adalah: Identitas Palsu, Terminal Palsu, Situs Gadungan.

6. Access Control

- Aspek yang mengatur siapa boleh melakukan apa

7. Accountability

- Dapat dipertanggung-jawabkan

- Melalui mekanisme logging dan audit

- Adanya kebijakan dan prosedur (policy & procedure)

Berbagai bentuk serangan

- Interruption, perangkat sistem menjadi rusak atau tidak tersedia. Serangan ditujukan kepada ketersediaan (availability) dari sistem. Contoh serangan adalah “denial of service attack”.

- Interception, pihak yang tidak berwenang berhasil mengakses asset atau informasi. Contoh dari serangan ini adalah penyadapan (wiretapping).

- Modification, pihak yang tidak berwenang tidak saja berhasil mengakses, akan tetapi dapat juga mengubah (tamper) aset. Contoh dari serangan ini antara lain adalah mengubah isi dari web site dengan pesan-pesan yang merugikan pemilik website.

- Fabrication, pihak yang tidak berwenang menyisipkan objek palsu ke dalam sistem. Contoh dari serangan jenis ini adalah memasukkan pesan-pesan palsu seperti e-mail palsu ke dalam jaringan komputer.

Komentar

Posting Komentar